กลุ่มแฮกเกอร์ปริศนาได้ปล่อยแรนซัมแวร์เรียกค่าไถ่ ‘เพทยา’ (Petya) ซึ่งระบาดสร้างความวุ่นวายให้บริษัททั่วยุโรปหลายแห่ง ด้านประเทศยูเครนอ่วมสุด

เมื่อวันอังคารที่ 27 มิถุนายนที่ผ่านมาตามเวลาท้องถิ่นโซนยุโรป เพทยา หรือ Petrwrap แรนซัมแวร์เรียกค่าไถ่รายใหม่ได้ระบาดสร้างความวุ่นวายให้กับบริษัทหลายแห่ง รวมถึงรัฐบาลและภาคเอกชนในหลายๆ ประเทศโซนยุโรป โดยยูเครนถือเป็นประเทศที่ได้รับผลกระทบมากที่สุด เนื่องจากบริษัทหลายแห่งและหน่วยงานรัฐบาลถูกโจมตีระบบอย่างต่อเนื่อง ส่งผลให้บริษัทด้านพลังงาน สนามบิน ธนาคารกลาง และขนส่งสาธารณะต้องชะงักตัว

โดยมีข่าวลือเล็ดลอดออกมาว่าโรงไฟฟ้าพลังงานนิวเคลียร์เชอร์โนบีลในยูเครนก็ตกเป็นเป้าหมายของเพทยา ก่อนที่หน่วยงานข่าวของยูเครนจะรีบออกมาปฏิเสธว่าระบบเทคโนโลยีภายในเชอร์โนบีลยังทำงานอย่างเป็นปกติทุกอย่าง

แอนทอน เกรัชเชนโก (Anton Gerashchenko) ผู้ช่วยรัฐมนตรีกระทรวงมหาดไทยประจำประเทศยูเครน กล่าวถึงการโจมตีระบบของบริษัทหลายๆ แห่งในครั้งนี้ว่า “หนักที่สุดในประวัติศาสตร์ของประเทศ”

ด้านประเทศรัสเซียก็อ่วมไม่แพ้กัน หลังธนาคารกลาง บริษัทผลิตน้ำมัน Rosneft และบริษัทโลหะ Evraz รวมถึงหน่วยงานอื่นๆ ถูกเพทยาเล่นงานอย่างหนัก

ส่วนบริษัทและหน่วยงานในประเทศอื่นๆ แถบยุโรปก็ได้รับผลกระทบเสียหายไปตามๆ กัน เช่น บริษัท WPP ในประเทศอังกฤษ ที่ถือเป็นบริษัทโฆษณารายใหญ่ และเป็นเจ้าของบริษัทเอเจนซีหลายแห่ง เช่น JWT, Ogilvy & Mather, Young & Rubicam และ Grey, บริษัทขนส่ง Maersk ในประเทศเดนมาร์ก, บริษัทดูแลความปลอดภัยระบบคอมพิวเตอร์ Fox-IT ในประเทศเนเธอร์แลนด์ และบริษัทอื่นๆ อีกเป็นจำนวนมากทั้งในประเทศฝรั่งเศส, อิตาลี, สเปน, โปแลนด์ ฯลฯ รวมถึงประเทศในโซนเอเชียอย่างอินเดีย

โดยวิธีการรับมือ ณ ขณะนี้ยังไม่สามารถทำอะไรได้มากกว่าการปิดระบบคอมพิวเตอร์ที่ติดไวรัสดังกล่าวไว้ชั่วคราว และเชื่อกันว่า ต่อจากนี้เพทยาจะระบาดต่อเนื่องเพิ่มมากขึ้นเรื่อยๆ เป็นรายชั่วโมงเลยทีเดียว

ยังไม่มีวิธีในการกำจัดเพทยาอย่างถาวร

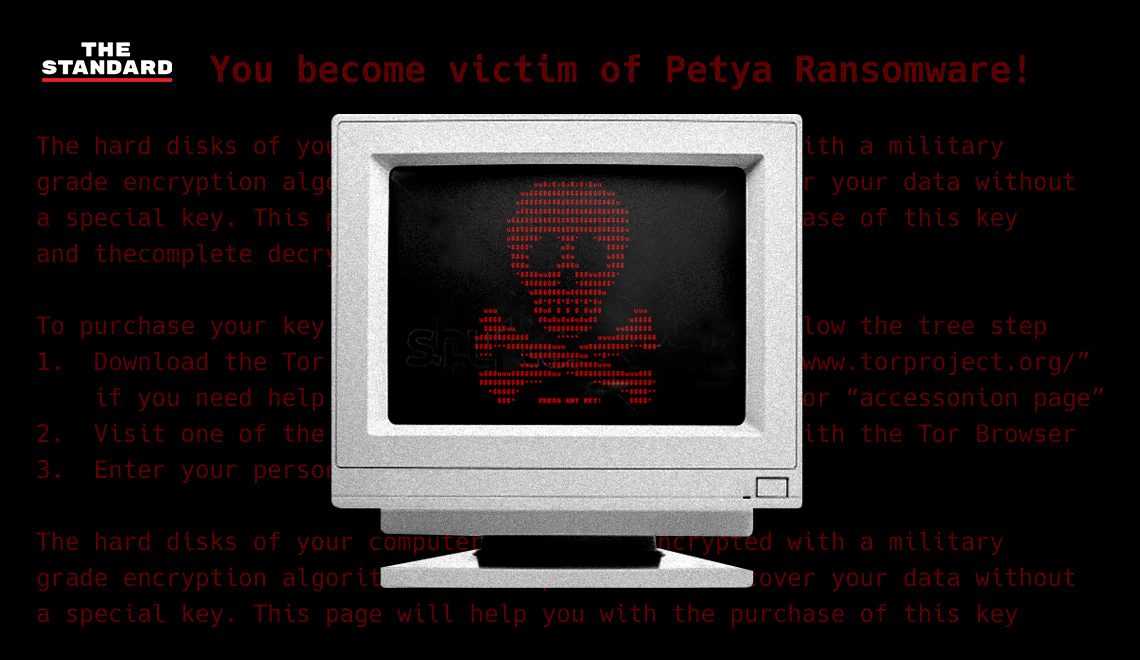

รูปแบบของไวรัสเพทยามาในลักษณะการเจาะเข้าระบบปฏิบัติการไมโครซอฟต์ของเครื่องคอมพิวเตอร์ผ่านอีเมลฟิชชิง (Phishing) ก่อนที่หน้าจอจะปรากฏเป็นสีดำ พร้อมข้อความตัวอักษรสีแดงเชิงข่มขู่ให้เจ้าของเครื่องคอมพิวเตอร์จ่ายเงินเรียกค่าไถ่เป็นจำนวน 300 เหรียญสหรัฐในสกุลเงินบิตคอยน์ไปที่อีเมล [email protected] ไม่เช่นนั้นเจ้าของเครื่องคอมพิวเตอร์และหน่วยงานต่างๆ จะไม่สามารถเข้าถึงข้อมูลภายในระบบได้ และยังเชื่อกันอีกว่าแฮกเกอร์อาจจะใช้ช่วงเวลานี้ฉกฉวยข้อมูลสำคัญไปจากหน่วยงานสำคัญๆ ได้

นับจนถึงปัจจุบัน ยังไม่มีใครทราบแน่ชัดว่าไวรัสชนิดนี้เป็นผลงานของแฮกเกอร์กลุ่มใดกันแน่ รวมถึงยังไม่มีวิธีกำจัดไวรัสชนิดนี้อย่างถาวร วิธีป้องกันที่พอจะทำได้มากที่สุดคือการชัตดาวน์ระบบไว้ก่อน เพื่อป้องกันความเสียหายที่อาจจะเกิดขึ้น

โรเบิร์ต เอ็ดเวิร์ดส์ (Robert Edwards) ทนายความและผู้เชี่ยวชาญด้านอาชญากรรมไซเบอร์จากเซนต์จอห์น ให้ความเห็นว่า “ด้วยความรุนแรงของระดับการโจมตีในครั้งนี้ที่ไวรัสได้แพร่กระจายไปยังหน่วยงานใหญ่ๆ และองค์กรธุรกิจจำนวนมากในหลายๆ ประเทศ การหยุดไม่ให้ระบาดในตอนนี้จึงแทบจะเป็นไปไม่ได้เลยด้วยซ้ำ ผลเสียของมันดูจะรุนแรงและก่อให้เกิดการตั้งคำถามต่อการใช้งานอุปกรณ์ต่างๆ และความสะดวกสบายที่ทำให้แฮกเกอร์เริ่มโจมตีในครั้งนี้

“เราเห็นแนวโน้มความน่าเป็นห่วงจากการที่แรนซัมแวร์หลายๆ ต้วเช่น เพทยา ที่เริ่มมีความซับซ้อนมากขึ้น แพร่กระจายได้รวดเร็วกว่าเดิม และดังที่เราเห็นจากการโจมตี NHS (แรนซัมแวร์ Wannacry ที่ระบาดในเดือนพฤษภาคมที่ผ่านมา) ภาคธุรกิจหลายๆ ฝ่ายยังจัดการการรักษาข้อมูลของพวกเขาได้ไม่ดีพอ ทั้งๆ ที่การป้องกันสามารถทำได้ง่ายๆ ด้วยการอัพเดตระบบซอฟต์แวร์ ต่อจากนี้บริษัทต่างๆ ภาคธุรกิจ และพนักงานจะต้องป้องกันตัวเองมากกว่านี้ ก่อนที่ภัยคุกคามใหม่จะมาเยือน”

ด้านเคน สปินเนอร์ (Ken Spinner) รองประธานบริหารบริษัท Varonis ที่ดูแลรักษาความปลอดภัยระบบให้กับองค์กรใหญ่ๆ ในสหรัฐฯ กล่าวว่า “การโจมตีในครั้งนี้ไม่ได้เป็นแค่การเข้ารหัสข้อมูลเพื่อเรียกค่าไถ่เท่านั้น แต่เป็นการปล้นคอมพิวเตอร์และกีดกันผู้ใช้งานจากการทำงานไปพร้อมๆ กัน ผลกระทบจากการโจมตีบนโลกไซเบอร์ในรูปแบบนี้แพร่กระจายไปในวงกว้าง ตั้งแต่หน่วยงานรัฐบาล ไปจนถึงธนาคาร และระบบการขนส่ง”

แรนซัมแวร์เพทยา ไวรัสหน้าเก่ากลายพันธ์ุ มีรูปแบบคล้ายคลึง ‘Wannacry’ ไวรัสเรียกค่าไถ่ที่ระบาดหนักเมื่อเดือนที่แล้ว!

หลายๆ ฝ่ายตั้งข้อสังเกตว่า ไวรัสเรียกค่าไถ่เพทยาที่กำลังระบาดอย่างบ้าคลั่งในครั้งนี้มีรูปแบบคล้ายคลึงกับไวรัสเรียกค่าไถ่ ‘Wannacry’ ที่ระบาดหนักในหลายๆ ประเทศเมื่อเดือนพฤษภาคมที่ผ่านมาอยู่พอสมควร

โดยเพทยายังใช้โค้ด EternalBlue ที่ผู้เชี่ยวชาญด้านความปลอดภัยบนโลกไซเบอร์หลายๆ รายเชื่อว่าถูกขโมยมาจากสำนักงานความมั่นคงแห่งชาติ องค์กรข่าวกรองของรัฐบาลกลางสหรัฐฯ (NSA) ซึ่งเมื่อเดือนที่แล้วยังถูกนำมาใช้ในลักษณะของแรนซัมแวร์ Wannacry เจาะข้อมูลบนคอมพิวเตอร์ระบบปฏิบัติการไมโครซอฟต์ที่ไม่ได้อัพเดตระบบมาแล้ว แน่นอนว่า Wannacry เองก็ยังไม่มีวิธีการกำจัดที่หวังผลได้แบบ 100 เปอร์เซ็นต์

Matthieu Suiche ผู้ก่อตั้งบริษัทรักษาความปลอดภัย ‘Comae Technologies’ โพสต์ข้อความผ่านทวิตเตอร์ไว้ว่า “ผมยืนยันว่านี่คือสถานการณ์เดียวกันกับ Wannacry”

นอกจากนี้ Techcruch ยังเปิดเผยอีกด้วยว่า เจ้าแรนซัมแวร์เพทยานี้เป็นที่รู้จักกันในแวดวงนักวิจัยด้านความปลอดภัยบนโลกไซเบอร์เป็นทุนเดิม เนื่องจากมีการปล่อยให้ดาวน์โหลดแบบเสียเงินในตลาดมืดเป็นบางครั้งบางคราว นอกจากนี้ก็ยังเคยระบาดมาแล้วครั้งหนึ่งในปี 2016 มันจึงอาจจะไม่ใช่ไวรัสหน้าใหม่หมดจดเสียทีเดียว หากแต่อาจจะเกิดการกลายพันธ์ุบางอย่าง

เมื่อช่วงสายที่ผ่านมาตามเวลาประเทศไทย นักวิจัยจากบริษัทดูแลระบบรักษาความปลอดภัยอย่าง Kaspersky Lab ได้แถลงการณ์ว่า นับจนถึงปัจจุบันมีผู้ใช้งานเครื่องคอมพิวเตอร์จำนวนกว่า 2,000 เครื่องในหลายๆ ประเทศที่ถูกโจมตี รวมถึงไวรัสแรนซัมแวร์ที่โจมตีในครั้งนี้ก็อาจจะไม่ใช่เพทยาอย่างที่มีการตีความกันออกไป

“Kaspersky Lab กำลังเร่งสอบสวนการที่องค์กร บริษัท หน่วยงานต่างๆ ทั่วโลกถูกโจมตีโดยไวรัสเรียกค่าไถ่ในระลอกใหม่นี้อยู่ ซึ่งจากผลการศึกษาเบื้องต้นชี้ให้เห็นว่ามันอาจจะไม่ใช่แรนซัมแวร์เพทยาอย่างที่ได้มีการรายงานออกไป แต่เป็นแรนซัมแวร์ชนิดใหม่ที่เราไม่เคยพบเห็นมาก่อน”

คาดการณ์กันว่าการระบาดของไวรัสแรนซัมแวร์สายพันธ์ุใหม่ในครั้งนี้อาจจะไม่รุนแรงเท่ากับ Wannacry ที่เคยระบาดเมื่อเดือนก่อน เนื่องจากทางไมโครซอฟต์ได้ออกซอฟต์แวร์ใหม่ให้ผู้ใช้งานระบบได้อัพเดตหลังการโจมตีในครั้งดังกล่าวแล้ว เพียงแต่การแพร่กระจายของไวรัสในครั้งนี้อาจจะเกิดจากการชะล่าใจ ไม่ยอมอัพเดตระบบ หรือข้อผิดพลาดบางประการของซอฟต์แวร์เวอร์ชันใหม่ที่ไมโครซอฟต์กำลังเร่งดำเนินการแก้ไขในขณะนี้

“เรากำลังตรวจสอบและจะดำเนินการป้องกันให้กับลูกค้าของเราอย่างเหมาะสม” โฆษกของไมโครซอฟต์กล่าว

ท่าทีความเคลื่อนไหวและวิธีการโต้ตอบจากหน่วยงานในหลายๆ ประเทศ

ในหน้าแจ้งเตือนผู้ใช้งานของไวรัสแรนซัมแวร์ชนิดนี้ได้ระบุให้เหยื่อผู้ถูกคุกคามส่งเงินจำนวน 300 เหรียญสหรัฐในสกุลเงินบิตคอยน์ไปที่อีเมล [email protected]

ล่าสุด Posteo ผู้ให้บริการอีเมลจากประเทศเยอรมนีได้ออกแถลงการณ์แล้วว่า พวกเขาได้ระงับการใช้งานอีเมลของแฮกเกอร์รายนี้แล้ว เท่ากับว่าเป็นการตัดช่องทางการสื่อสารระหว่างเหยื่อและตัวแฮกเกอร์ไปโดยปริยาย แม้จะจ่ายเงินตามจำนวนที่ถูกเรียกค่าไถ่ไปแล้วก็ไม่สามารถปลดล็อกการเข้าถึงข้อมูลในตัวเครื่องได้

Posteo กล่าวในแถลงการณ์ว่า “เราจะไม่ยอมให้ใช้แพลตฟอร์มและช่องทางของเราในทางที่ผิด การบล็อกอีเมลของผู้ที่กระทำความผิดคือขั้นตอนปกติของผู้ให้บริการสำหรับกรณีดังกล่าว”

ขณะที่เซอร์ ไมเคิล ฟาลลอน (Sir Michael Fallon) เลขานุการฝ่ายกลาโหมประจำสหราชอาณาจักร กล่าวว่า พวกเขาเตรียมพร้อมโต้ตอบการถูกโจมตีบนโลกไซเบอร์ในอนาคตด้วยการใช้กำลังทางทหาร เช่น การโจมตีด้วยขีปนาวุธ

ส่วนบริษัทที่ดูแลระบบรักษาความปลอดภัยหลายๆ แห่ง รวมถึงไมโครซอฟต์ก็กำลังตรวจสอบและศึกษาไวรัสชนิดนี้ไปพร้อมๆ กัน

สำหรับประเทศไทยที่แม้จะยังไม่มีรายงานการถูกเป็นเป้าโจมตีของแรนซัมแวร์ตัวใหม่นี้ แต่ศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์ประเทศไทย หรือไทยเซิร์ต (ThaiCERT) ก็ได้ออกประกาศแนวทางในการรับมือกับไวรัสเรียกค่าไถ่ดังกล่าวไว้คร่าวๆ เมื่อวันที่ 27 มิถุนายนที่ผ่านมา ดังนี้

ข้อแนะนำในการป้องกันไวรัสแรนซัมแวร์เบื้องต้น

– ก่อนการเปิดใช้งานเครื่องคอมพิวเตอร์ ให้ตัดการเชื่อมต่อทางเครือข่ายก่อน (LAN และ WiFi) จากนั้นเปิดเครื่องคอมพิวเตอร์เพื่อติดตั้งแพตซ์ (ข้อ 3) หรือตั้งค่าปิดการใช้งาน SMBv1 (ข้อ 4) และทำการรีสตาร์ทเครื่องคอมพิวเตอร์อีกครั้ง

– ในขณะใช้งาน หากเครื่องคอมพิวเตอร์หยุดทำงานและแสดงหน้าจอสีน้ำเงิน ห้ามรีสตาร์ทเครื่อง เนื่องจากมัลแวร์ Petya จะเข้ารหัสลับข้อมูลหลังการรีสตาร์ท ฉะนั้นให้รีบปิดเครื่องคอมพิวเตอร์และติดต่อผู้ดูแลระบบเพื่อสำรองข้อมูลออกจากเครื่องคอมพิวเตอร์โดยด่วน

– ติดตั้งแพตช์แก้ไขช่องโหว่ SMBv1 จากไมโครซอฟต์ โดย Windows Vista, Windows Server 2008 ถึง Windows 10 และ Windows Server 2016 ดาวน์โหลดอัพเดตได้ที่ https://technet.microsoft.com/en-us/library/security/ms17-010.aspx ส่วน Windows XP และ Windows Server 2003 ดาวน์โหลดอัพเดตได้ที่ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

– หากไม่สามารถติดตั้งอัพเดตได้ เนื่องจากมัลแวร์เรียกค่าไถ่ Petya แพร่กระจายผ่านช่องโหว่ SMBv1 ซึ่งถูกใช้ใน Windows เวอร์ชันเก่า เช่น Windows XP, Windows Server 2003 หรืออุปกรณ์เครือข่ายบางรุ่น หากใช้งาน Windows เวอร์ชันใหม่และไม่มีความจำเป็นต้องใช้ SMBv1 ผู้ดูแลระบบอาจพิจารณาปิดการใช้งาน SMBv1 โดยดูวิธีการปิดได้ที่ https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

– หากไม่สามารถติดตั้งอัพเดตได้ ผู้ดูแลระบบควรติดตามและป้องกันการเชื่อมต่อพอร์ต SMB (TCP 137, 139 และ 445 UDP 137 และ 138) จากเครือข่ายภายนอก อย่างไรก็ตาม การบล็อกพอร์ต SMB อาจมีผลกระทบกับบางระบบที่จำเป็นต้องใช้งานพอร์ตเหล่านี้ เช่น file sharing, domain, printer ผู้ดูแลระบบควรตรวจสอบก่อนบล็อกพอร์ตเพื่อป้องกันไม่ให้เกิดปัญหา

– อัพเดตระบบปฏิบัติการให้เป็นเวอร์ชันล่าสุดอยู่เสมอ หากเป็นไปได้ ควรหยุดใช้งานระบบปฏิบัติการ Windows XP, Windows Server 2003 และ Windows Vista เนื่องจากสิ้นสุดระยะเวลาสนับสนุนด้านความมั่นคงปลอดภัยแล้ว หากยังจำเป็นต้องใช้งาน ไม่ควรใช้กับระบบที่มีข้อมูลสำคัญ

ติดตั้งแอนติไวรัส และอัพเดตฐานข้อมูลอย่างสม่ำเสมอ ปัจจุบันแอนติไวรัสจำนวนหนึ่งสามารถตรวจจับมัลแวร์ Petya สายพันธุ์ที่กำลังมีการแพร่ระบาดได้แล้ว

ข้อแนะนำในการแก้ไข กรณีที่ตกเป็นเหยื่อ (ติดไวรัสแล้ว)

– หากพบว่าเครื่องคอมพิวเตอร์ตกเป็นเหยื่อมัลแวร์เรียกค่าไถ่ Petya ให้ตัดการเชื่อมต่อเครือข่าย (ถอดสาย LAN, ปิด Wi-Fi) และปิดเครื่องทันที

จากนั้นให้แจ้งเตือนผู้ดูแลระบบในหน่วยงานว่ามีเครื่องคอมพิวเตอร์ตกเป็นเหยื่อ

– ปัจจุบันยังไม่พบช่องทางที่สามารถกู้คืนไฟล์ที่ถูกเข้ารหัสลับจากมัลแวร์เรียกค่าไถ่ Petya ได้โดยไม่จ่ายเงิน แต่การจ่ายเงินก็มีความเสี่ยง เนื่องจากไม่สามารถมั่นใจได้ว่าจะได้ข้อมูลกลับคืนมา

– ยังไม่พบรายงานว่ามัลแวร์เรียกค่าไถ่ Petya เวอร์ชันที่กำลังแพร่ระบาดอยู่ในปัจจุบันมีการแพร่กระจายผ่านอีเมลเหมือนเวอร์ชันก่อนหน้าด้วยหรือไม่ อย่างไรก็ตาม ผู้ใช้ควรตระหนักถึงความเสี่ยงของการเปิดไฟล์แนบจากอีเมลที่น่าสงสัย

– ควรสำรองข้อมูลบนเครื่องคอมพิวเตอร์ที่ใช้งานอย่างสม่ำเสมอ และหากเป็นไปได้ ให้เก็บข้อมูลที่สำรองไว้ในอุปกรณ์ที่ไม่มีการเชื่อมต่อกับคอมพิวเตอร์หรือระบบเครือข่ายอื่นๆ โดยสามารถศึกษาข้อมูลเพิ่มเติมได้จากบทความ ข้อแนะนำวิธีสำรองข้อมูลเพื่อป้องกันมัลแวร์เรียกค่าไถ่หรือข้อมูลสูญหาย https://www.thaicert.or.th/papers/general/2017/pa2017ge002.html

– หากมีการแชร์ข้อมูลร่วมกันผ่านระบบเครือข่าย ให้ตรวจสอบสิทธิในการเข้าถึงข้อมูลแต่ละส่วน และกำหนดให้ผู้ใช้มีสิทธิอ่านหรือแก้ไขเฉพาะไฟล์ที่มีความจำเป็นต้องใช้สิทธิเหล่านั้น

– หากพบเหตุต้องสงสัย หรือต้องการคำแนะนำเพิ่มเติมในกรณีนี้ สามารถประสานกับไทยเซิร์ตได้ทางอีเมล [email protected] หรือโทรศัพท์ 0 2123 1212

Cover Photo: Nisakorn Rittapai

อ้างอิง:

- www.engadget.com/2017/06/27/large-scale-cyberattack-spreading-russia-ukraine/

- techcrunch.com/2017/06/27/petya-eternalblue-ransomware-microsoft-vulnerability-june-2017/?ncid=rss

- www.telegraph.co.uk/news/2017/06/27/ukraine-hit-massive-cyber-attack1/?WT.mc_id=tmgliveapp_iosshare_ApCT5MkkgVlc

- boingboing.net/2017/06/27/dum-dums-with-superweapons.html

- www.bbc.com/news/technology-40416611

- twitter.com/kaspersky/status/879749175570817024

- gizmodo.com/another-ransomware-attack-is-rapidly-spreading-across-e-1796449755

- www.wired.com/story/petya-ransomware-outbreak-eternal-blue/

- uk.reuters.com/article/uk-cyber-attack-idUKKBN19I1TF

- gizmodo.com/ransomware-victims-are-unable-to-decrypt-files-after-em-1796458895

- www.telegraph.co.uk/news/2017/06/27/cyber-attack-could-lead-military-retaliation-says-fallon/?WT.mc_id=tmgoff_fb_tmg

- www.thaicert.or.th/alerts/user/2017/al2017us002.html